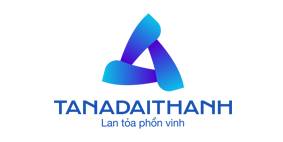

/giai-phap/giai-phap-an-toan-an-ninh-mang-socNhu cầu bảo vệ hệ thống và bảo mật thông tin là tất yếu hiện nay trước sự phát triển ngày càng nhanh của công nghệ và tốc độ phát triển, kết nối thông tin hiện đại. Để phòng ngừa và ngăn chặn việc rò rỉ dữ liệu, tấn công hệ thống, lây nhiễm mã độc... để hiểu rõ và xây dựng các nhóm an toàn thông tin đáp ứng nhu cầu thực tế là việc cần thực hiện đối với doanh nghiệp, tổ chức để có thể bảo vệ tài nguyên quý giá là tài sản thông tin số hóa. Dưới đây là danh sách đầy đủ và cập nhật các nhóm chuyên trách trong lĩnh vực An toàn thông tin (Cybersecurity) hiện nay, bao gồm mô tả chi tiết về vai trò, trách nhiệm, và cách phối hợp giữa các nhóm theo mô hình hiện đại hóa bảo mật (SOC 2.0, MITRE ATT&CK, DevSecOps...).

🛡️ 1. Blue Team – Phòng thủ

Nhiệm vụ chính: Bảo vệ, giám sát, phát hiện và phản ứng với các cuộc tấn công mạng trong thời gian thực.

Công việc cụ thể:

- Giám sát hệ thống qua SIEM (Wazuh, Splunk, ELK, QRadar…)

- Phân tích log, phát hiện hành vi bất thường

- Quản lý và điều phối phản ứng sự cố (Incident Response)

- Quản lý firewall, IDS/IPS, EDR/XDR

- Thực hiện forensic, điều tra sau tấn công

Kỹ năng cần có:

- Kỹ thuật phân tích log và threat hunting

- Kiến thức hệ thống, mạng, endpoint

- Hiểu về MITRE ATT&CK từ góc nhìn phòng thủ

🔴 2. Red Team – Tấn công giả lập (Adversary Emulation)

Nhiệm vụ chính: Giả lập kẻ tấn công để kiểm thử hệ thống phòng thủ (Blue Team), mô phỏng các mối đe dọa APT.

Công việc cụ thể:

- Xây dựng và thực hiện chiến dịch tấn công toàn diện

- Sử dụng kỹ thuật như phishing, privilege escalation, lateral movement

- Vận hành công cụ như Cobalt Strike, Caldera, Metasploit

- Báo cáo lỗ hổng, điểm yếu chiến lược

- Không được làm gián đoạn hệ thống, phải có scope rõ ràng

Kỹ năng cần có:

- Kỹ thuật tấn công thực chiến

- Social engineering, kỹ thuật xâm nhập

- Script, exploit, hiểu sâu về hệ điều hành và mạng

🟢 3. Green Team – Phối hợp và cải tiến

Nhiệm vụ chính: Kết nối giữa Red Team và Blue Team; đảm bảo hai phía học được từ nhau, tạo ra security improvement loop.

Công việc cụ thể:

- Giải thích hành động Red Team cho Blue Team (và ngược lại)

- Hỗ trợ xây dựng kịch bản phòng thủ dựa trên bài học tấn công

- Thúc đẩy security maturity và tự động hóa cải tiến

- Đánh giá lại playbook phản ứng sự cố

Kỹ năng cần có:

- Giao tiếp tốt giữa nhóm công nghệ và nhóm chiến lược

- Kiến thức vững về cả offensive lẫn defensive

- Khả năng tổ chức, lập kế hoạch cải tiến liên tục (CSIP)

🟡 4. Purple Team – Cộng tác chiến lược (Red + Blue)

Nhiệm vụ chính: Thực hiện kiểm thử phối hợp giữa Red và Blue team để cải thiện khả năng phát hiện và phản ứng tấn công.

Công việc cụ thể:

- Xây dựng bài kiểm thử theo MITRE ATT&CK

- Ghi lại kết quả từ Red Team và khả năng phản ứng của Blue Team

- Thực hiện TTP Mapping, Detection Gap Analysis

- Tạo báo cáo "Detection vs Prevention Matrix"

Khác với Green Team? Purple là hành động ngắn hạn phối hợp kỹ thuật (tactical), Green là vai trò dài hạn cải tiến chiến lược (strategic).

⚙️ 5. Yellow Team – Nhà phát triển bảo mật (DevSecOps)

Nhiệm vụ chính: Đảm bảo các ứng dụng, dịch vụ được phát triển an toàn ngay từ đầu.

Công việc cụ thể:

- Review code bảo mật (Secure Code Review)

- Tích hợp công cụ SAST/DAST/IAST vào pipeline CI/CD

- Thực hiện kiểm thử bảo mật tự động

- Cập nhật dependency, quản lý lỗ hổng trong thư viện

Kỹ năng cần có:

- DevOps, CI/CD, GitOps

- OWASP Top 10, threat modeling

- Security-as-Code, IaC scanning

🔐 6. White Team – Điều phối và kiểm soát

Nhiệm vụ chính: Định nghĩa phạm vi, thời gian, giám sát và điều phối các hoạt động Red-Blue-Purple.

Công việc cụ thể:

- Thiết lập rules of engagement (RoE)

- Quản lý xung đột giữa Red và Blue (tránh hiểu lầm)

- Lưu trữ log trung lập, phân tích kết quả post-assessment

- Đảm bảo tuân thủ pháp lý và đạo đức tấn công

⚫ 7. Black Team – Giám sát chiến lược từ bên ngoài (mô phỏng thực chiến)

Nhiệm vụ chính: Đóng vai trò như hacker thực sự, tấn công mà Red Team và Blue Team không biết thời điểm. Thường áp dụng trong Red Team Assessment thực tế.

Chỉ áp dụng khi:

- Tổ chức đã trưởng thành về bảo mật

- Đã có đầy đủ các nhóm SOC, Red, Blue hoạt động độc lập

Tóm tắt các nhóm

| Nhóm | Vai trò chính | Đối tượng | Tính chất |

| 🔴 Red Team | Tấn công giả lập, kiểm tra phòng thủ | Hacker mô phỏng | Chủ động |

| 🔵 Blue Team | Giám sát và bảo vệ hệ thống | SOC, IR Team | Phản ứng |

| 🟢 Green Team | Cải tiến phối hợp dài hạn Red↔Blue | Quản lý kỹ thuật | Chiến lược |

| 🟣 Purple Team | Kiểm thử tấn công-phòng thủ phối hợp | Phối hợp kỹ thuật | Chiến thuật |

| 🟡 Yellow Team | Bảo mật trong DevOps | Developer + Sec | Phòng ngừa |

| ⚪ White Team | Điều phối, kiểm soát, thiết lập phạm vi | Quản trị, GRC | Quản lý |

| ⚫ Black Team | Đánh giá không báo trước như attacker thực | Thực chiến | Tấn công ngầm |

🎯 Ứng dụng thực tiễn

| Tổ chức nhỏ (Startup) | Yellow + Blue |

| Tổ chức lớn (Doanh nghiệp/Ngân hàng) | Đầy đủ Red, Blue, Purple, White |

| Chính phủ/quân sự | Thêm Black Team hoặc Tiger Team bí mật |